Červenec přinesl návrat známé ruské kyberkriminální skupiny, kterou jsme považovali za zlikvidovanou. Utužuje se také ruská cenzura. Byly jí postiženy sociální sítě, VPN i VoIP služby. Hlavně se ale připravuje blokace YouTube.

Jedním z cílů ruského útoku se stal program TeamViewer. Jako prostředek vzdálené správy počítačů je samozřejmě velmi lákavým cílem, protože potenciálně umožňuje průnik do mnoha dalších systémů. V tomto případě byl naštěstí neúspěšný. Za útokem stál aktér APT29 (Cozy Bear), který je ve skutečnosti řízen zahraniční zpravodajskou službou SVR.

Kyberkriminální skupina FIN7, známá svými phishingovými a malware útoky, se opět aktivně angažuje. Přitom byla považována za zničenou zásahem FBI v roce 2021. Společnost Silent Push objevila přes 4000 phishingových a shell domén spojených se skupinou FIN7, zaměřených na globální značky jako Meta, Microsoft a Reuters. Jejich infrastruktura je hostována společností Stark Industries Solutions, která se kromě kriminálních aktivit podílí i na šíření ruských dezinformací. FIN7 navíc poskytuje nástroje i dalším kyberkriminálním aktérům. Jde například o AvNeutralizer, který pomáhá neutralizovat bezpečnostní software.

Ruské propagandě nepomáhají jen zločinci, ale také samotné evropské firmy. Kampaň Doppelgänger je využívá k šíření dezinformací. Zahrnuje vytváření falešných mediálních webů, které napodobují známé zpravodajské portály, jako je Spiegel nebo Le Monde, a šíří falešné zprávy. Technickou infrastrukturu ale poskytují firmy Aeza a TNSecurity, kolem kterých se seskupuje řada dceřiných firem. Často jsou formálně vlastněny mladými Rusy žijícími v EU. Celkem jde o víc než sto tisíc IP adres, s hodnotou přesahující pět milionů eur. Dokládá to výrazné investice ruského státu do dezinformačních kampaní.

Ruští aktéři pokračovali i v relativně neškodných DDoS útocích. Jejich cílem se kvůli podpoře Ukrajiny staly například Rumunsko nebo Jižní Korea.

Ruským cílem byla samozřejmě i Ukrajina. Na místní zbrojní průmysl Rusko útočilo pomocí phishingových emailů, které firmy lákaly na zakázky na výrobu vojenských dronů. Rusům se také podařilo hacknout několik ukrajinských telegramových kanálů a využít je k šíření jejich vlastní propagandy. Šlo například o Times of Ukraine, Real Kyiv a Kharkiv Live. Prostředkem útoku byl zřejmě software FleepBot, který je často používán ke správě kanálů v komunikátorech a na sociálních sítích. Jde o ruský software, a tento případ znovu ukazuje, jak je nebezpečné používat programy z nedemokratických zemí, kde zpravodajské služby nepodléhají kontrole a mohou místní výrobce softwaru donutit k čemukoli.

Zejména se ale objevily nové informace o kyberútoku, ke kterému došlo v lednu 2024. Jeho důsledkem byl výpadek vytápění pro sto tisíc obyvatel ukrajinského Lvova. Útočníci využili zranitelnosti v MikroTik routerech společnosti Lvivteploenergo. Zmanipulovali je tak, že hlásily nebezpečně vysokou teplotu vody. Systém zareagoval tím, že začal do ústředního topení vypouštět vodu studenou. Při útoku byl použitý malware FrostyGoop, který napadá zařízení komunikující přes protokol Modbus. Útok nebyl jasně přiřazen konkrétnímu ruskému aktérovi. Nese ale znaky aktéra Sandworm (Telebots, Seashell Blizzard), který je ve skutečnosti jednotkou 74455 spadající pod vojenskou zpravodajskou službu GRU.

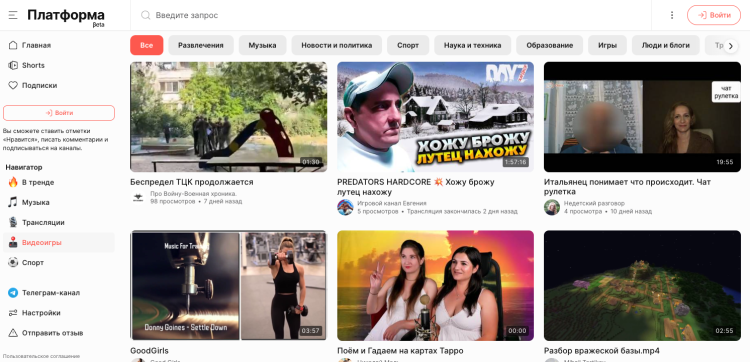

Rusko utužuje svou kontrolu nad místním internetem, kde zjevně následuje čínskou cestu. Patří sem zákazy VPN nástrojů, které se často používají k obcházení cenzury. Společnost Apple bohužel v tomto bodě vychází ruské vládě vstříc. Možnou obranou proti státním odposlechům je také používání Voice over IP (VoIP) služeb namísto běžné telefonní sítě. Není překvapivé, že Rusko chce proto zakázat i VoIP služby, pokud jsou poskytované někým jiným, než vekými operátory. Největší mezery má ruský cenzorní moloch na sociálních sítích. Proto cenzorní úřad Roskomnadzor vyhlásil povinnou registraci účtů s více než tisícovkou denních čtenářů. Zejména se ale připravuje blokace služby YouTube. Ta už je nějakou dobu úmyslně zpomalovaná a definitivní zákaz se podle zdrojů v Kremlu neúprosně blíží. Nahradit ji má služba nenápaditě nazvaná Platforma, která má ale zatím jen jednotky shlédnutí hostovaných “vlasteneckých” videí.

Množí se ale i kyberútoky na ruské cíle. Aktér Cloud Sorcerer útočí na vládní úřady a při kráděžích dat používá cloudové služby. Zajímavé je, že kromě ruských úřadů se do jeho zájmu dostaly také americké nevládní think-tanky.

Zajímavý je útok aktéra Lifting Zmiy, zaměřený na ruské vládní a komerční organizace. Používá open-source nástroje a zaměřuje se na programovatelné logické kontroléry (PLC) v průmyslových řídících systémech, hlavně zařízení ruské společnosti Tech-Automatika. Útočníci využívají pro své operace připojení přes Starlink. Rostelecom předpokládá, že útoky přicházejí z Ukrajiny.

Ukrajinská vojenská zpravodajská služba GUR se nadále věnuje útokům, které byly dřív doménou hacktivistů. V červenci to byly například DDoS útoky na Krym, nebo defacementy webů ruských úřadů a zbrojních firem.

Ukrajinský server Informnapalm a s ním spolupracující hackerské skupiny zveřejnili informace získané z hacků prominentních ruských cílů. Jedná se například o administrativu bývalého prezidenta Medveděva nebo univerzitu připravující budoucí protiletadlovce.

Západní policejní a soudní orgány se nadále činí ve stíhání a souzení ruských hackerů a likvidaci jejich infrastruktury. Americké ministerstvo spravedlnosti zabavilo dvě internetové domény a prohledalo téměř 1 000 účtů na sociálních sítích, které používal ruský dezinformační aktér. Botová farma, řízená pomocí AI nástroje Meliorator, vytvářela falešné profily na síti X propagující ruské zájmy v různých zemích, včetně USA, Polska, Izraele, Španělska, Ukrajiny a Německa. Celá operace byla řízena zaměstnancem ruského státního propagandistického média RT, který je zároveň důstojníkem FSB. Meliorator je komplexní nástroj na vytváření falešných profilů a postů na sociálních sítích.

Před americkým soudem se také dva ruští občané, Michail Vasiliev a Ruslan Magomedovič Astamirov, přiznali k útokům s použitím ransomwaru LockBit. Vasiliev, známý pod přezdívkami BETTERPAY, OffTitan, a EastFarmer, získal z těchto aktivit alespoň 1,9 milionu dolarů. Astamirov působil pod jmény Ghostrider, Free a DigitalOcean. Byli zadrženi v letech 2022 a 2023. Celkem bylo obviněno šest členů LockBit, z nichž někteří jsou stále na útěku.

Další ruský občan Amin Timovič Stigal, byl obviněn v Marylandu za svou roli v kybernetických útocích na Ukrajinu před ruskou invazí v roce 2022. Stigal, spolupracující s ruskou vojenskou zpravodajskou službou GRU, použil malware WhisperGate, který napodobuje ransomware, ale ve skutečnosti ničí data. Tyto útoky zasáhly ukrajinské vládní systémy a rozšířily se i na systémy v zemích podporujících Ukrajinu. Jedním z jeho cílů byl satelitní komunikační systém Viasat, který kromě ukrajinské armády používala i řada subjektů v Evropě. Americké ministerstvo spravedlnosti a program Rewards for Justice nabídli odměnu až 10 milionů dolarů za informace vedoucí k jeho dopadení.

Ke stíhání kyberzločinců kupodivu občas dochází i v Rusku. Výsledky ale nejsou příliš přesvědčivé. Před vojenským soudem v Petrohradě například začala závěrečná fáze soudního procesu s hackery skupiny REvil, obviněnými z kyberútoků na americké společnosti jako Kaseya a Colonial Pipeline. Obvinění byli zatčeni v lednu 2022, ale celý proces se zkomplikoval o měsíc později, když Rusko napadlo Ukrajinu. Americké orgány přestaly s ruskými komunikovat a tím se ztížilo dokazování. Proto je možné i to, že soud skončí osvobozujícím rozsudkem.

Ruské úřady také na základě žádosti Německa zadržely Fjodora Andrejeva, údajného člena hackerské skupiny Trickbot. Andrejev, známý pod přezdívkami Azot a Angelo, je obviněn z účasti na kyberzločinech, podvodech a vydírání. Byl jedním z osmi osob obviněných po operaci Endgame, která rozbila botnet Trickbot.

TOMÁŠ FLÍDR, 25. 7. 2024 ANALÝZA

Powered by Froala Editor