Ruská propaganda prokázala svou schopnost bleskurychle reagovat na vývoj, když jen několik minut po atentátu na slovenského premiéra Fica přišla s falešným obviněním Ukrajiny. Rusům se podařilo také na program ukrajinských televizních stanic zařadit neplánovaný přenos z Rudého náměstí. Naopak Ukrajinci hackovali telekomunikační firmy a Bělorusové KGB. Objevily se pochybnosti o nestrannosti provozovatele komunikátoru Telegram.

Ruská opoziční média byla i v květnu předmětem DDoS (zahlcení nevyžádaným provozem) útoků. Zajímavé je, že škodlivý provoz ve tomto případě přicházel ze stejných sítí, jako útoky na maďarská opoziční média. Naznačuje to podstatně bližší propojení maďarského a ruského politického establishmentu, než je na první pohled patrné. Cíli ruských DDoS útoků v zahraničí byla i americká infrastruktura, nebo kosovské vládní instituce.

Rusko pokračovalo také v propagandistických a dezinformačních kampaních pomocí aktéra Doppelganger. Ten zpravidla útočí pomocí falešných kopií různých zpravodajských serverů, které šíří proruské narativy. Jejich dosah je zvyšován pomocí falešných účtů na sociálních sítích. Doppelganger se v této oblasti prokázal jako velmi schopný aktér. Například umí velmi rychle reagovat na vývoj mezinárodní situace. Dokazuje to rychlost, s jakou se začal podílet na rozdmýchávání nepokojů na amerických univerzitách (ve spojení s konfliktem v Gaze), nebo jak už po několika minutách zareagoval na atentát na slovenského premiéra Fica (z nějž falešně obvinil Ukrajinu).

Některé západní státy odhalily ruské kyberšpionážní aktivity. Informovaly o nich například Česko a Německo, kde byly cílem Ministerstvo zahraničí, Spolková vláda a německá sociální demokracie SPD. Přidalo se i Polsko, které oznámilo ruské útoky na vládní instituce. Ve všech těchto případech za útoky stojí aktér APT28 (Fancy Bear) ve skutečnosti řízený vojenskou zpravodajskou službou GRU, tedy ruskou armádou. Je to další důkaz o tom, že Rusko považuje západní státy za strany probíhajícího konfliktu a aktivně na ně útočí pomocí vojenských složek.

Cílem ruských útoků byla ale i samotná Ukrajina. Ruští aktéři využili výročí konce druhé světové války a přes dodavatele se jim podařilo hacknout vysílání několika ukrajinských televizí do jejichž vysílání propašovali přenos vojenské přehlídky z Rudého náměstí v Moskvě.

Na útocích se mimo ruských vládních agentur a kyberkriminality ve zvýšené míře podílejí také soukromé firmy. Ty podle zprávy ukrajinské vlády často zajišťují úvodní přístup do ukrajinských sítí, který následně přeprodávají ruským zpravodajským službám. Kyberútoky na ukrajinské a západní cíle se tak pro ně staly vítaným výdělkem.

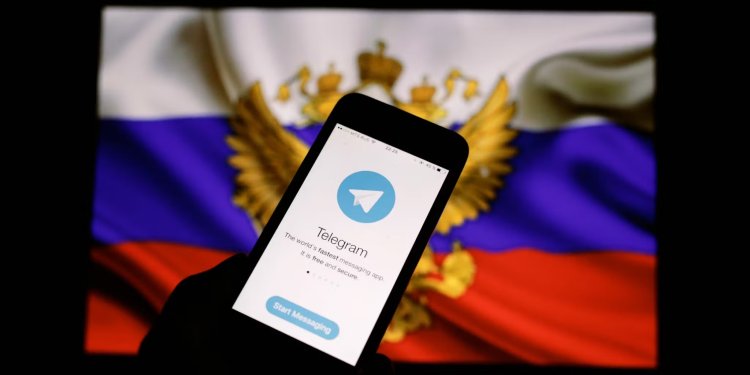

K ruské kampani se, minimálně dočasně, připojil i komunikátor Telegram, který je v Rusku a na Ukrajině velmi populární. Na několik hodin totiž odstranil účty ukrajinských státních orgánů a armády. Následně je obnovil s tím, že jde o omyl, ale znovu jen prohloubil obavy o důvěryhodnost, spolehlivost a nestrannost této platformy.

Naopak Ukrajincům se podařily útoky na ruské telekomunikační firmy a běloruští opoziční kyberpartyzáni ukradli kompletní databázi zpravodajské služby KGB, včetně seznamu všech zaměstnanců.

Služba GitHub je dobře známá všem vývojářům, kteří ji používají na sdílení zdrojových kódů. Rusku je závislost na této i dalších západních službách trnem v oku. Proto se už v roce 2022 rozhodlo vytvořit vlastní verzi. Celý projekt ale záhy zkrachoval, protože na něj vláda nedala žádné peníze. Teď se Rusko “vlastního” GitHubu konečně dočkalo. Jedinou vadou na kráse je, že ho provozuje čínská firma.

Tomáš Flídr je zakládající člen Team4Ukraine, odborník na IT a kyberbezpečnost.

Powered by Froala Editor